My Headlines

Wednesday, September 9, 2009

PIN Google Adsense !!!

PIN Google Adsense !!!

Posted by Edi Johan Syah Djula at 12:08 PM 1 comments

Thursday, May 28, 2009

Katakan selamat Tinggal Laptop/Notebook/PC (Sayonara Laptop/PC)

Katakan selamat Tinggal Laptop/Notebook/PC (Sayonara Laptop/PC)

Bagaimanakah masa depan perkembangan PC/Laptop dan dunia komputer selanjutnya. Anda hanya dapat mengatakan selamat tinggal pada PC/Laptop. Mengapa demikian, mari kita lihat perkembangan dunia komputer kedepan seperti apa. :)

Bagaimana menurut anda ??? Anda pasti berpikir hanya sebuah pulpen, mari kita lihat lebih dekat dan bagaimana cara kerjanya. :D

Posted by Edi Johan Syah Djula at 8:28 AM 0 comments

Wednesday, May 27, 2009

SMS Gateway dengan Gammu for Windows

SMS Gateway dengan Gammu for Windows

Banyak orang menggunakan SMS Gateway pada media Linux, saat ini akan kita coba menggunakan media Windows. Berikut langkah-langkahnya :

1. install driver hp

2. install xampp

3. cari port hp

- klik kanan my computer

- manage

- pilih hpnya

- klik kanan + properties

- liat portnya (depannya ada COM-nya cth COM1, COM2...)

4. extract gammu di system32

5. edit file gammurc di system32

- port = COM...(tergantung port hp)

- connection = at115200 (biasanya hp modern yang pakai usb)

6. edit file smsdrc

- user = root (username administrator di mysql)

- password = (isi kalau ada)

- pc = localhost

- database = smsd

7. buat database smsd di mysql

8. import database mysql.sql yang sudah diextract di system32

9. buka command prompt

10. cd c:\WINDOWS\system32

11. gammu --identify (liat apakah gammu sudah mengenal hp)

12. gammu --smsd MYSQL smsdrc (jangan di close minimize aja..)

kalau mau tes dulu tanpa aplikasi insert datanya di tabel outbox dalam database smsd yang sudah dibuat. yang diisi hanya no hp dan textdecoded (yang text jangan diisi karena yang dkirim nanti hexadesimal dari kata yang kita kirimkan). Untuk aplikasi-nya bisa dibuat dengan VB, php, jsp dll.... asal bisa dikoneksikan dengan MYSQL.

kalau ada yang kurang, tolong ditambahkan..... terima kasih

0o0 iya untuk softwarenya didownload http://www.gammu.org

Posted by Edi Johan Syah Djula at 8:43 AM 1 comments

Labels: Internet, Jaringan, Jaringan Komputer, News, Trik/Tips, Tutorial, Windows

Tuesday, May 26, 2009

Laptop Macbook Unibody Selamat Dari kecelakaan Pesawat

Laptop Macbook Unibody Selamat Dari kecelakaan Pesawat

Sefer Baris duduk pada kursi nomer 7 dan sedang menonton film pada Macbook Airnya ketika pesawat Turki Air yang ditumpanginya mendekati airport Amsterdam dan mendengar pemberitahuan pesawat akan mendarat Sefer Baris melipat Macbook Airnya dan menaruh pada kantong sandaran kursi didepannya, seperti kita ketahui bersama pesawat Turki Air yang mendarat darurat tersebut memakan korban 9 nyawa dan melukai 121 penumpangnya , Sefer Baris mengalami patah pada lehernya namun sekarang sudah bisa berjalan kembali , sedangkan apa yang terjadi pada Macbook Airnya juga sebuah keajaiban , walau body nya tertekuk akibat benturan keras dan LCDnya mati separuh namun Macbook Air tersebut tetap dapat di hidupkan . Suatu bukti bahwa teknologi unibody yang diterapkan Apple benar benar memberikan perlindungan serta berkualitas amat tinggi.

Sefer Baris duduk pada kursi nomer 7 dan sedang menonton film pada Macbook Airnya ketika pesawat Turki Air yang ditumpanginya mendekati airport Amsterdam dan mendengar pemberitahuan pesawat akan mendarat Sefer Baris melipat Macbook Airnya dan menaruh pada kantong sandaran kursi didepannya, seperti kita ketahui bersama pesawat Turki Air yang mendarat darurat tersebut memakan korban 9 nyawa dan melukai 121 penumpangnya , Sefer Baris mengalami patah pada lehernya namun sekarang sudah bisa berjalan kembali , sedangkan apa yang terjadi pada Macbook Airnya juga sebuah keajaiban , walau body nya tertekuk akibat benturan keras dan LCDnya mati separuh namun Macbook Air tersebut tetap dapat di hidupkan . Suatu bukti bahwa teknologi unibody yang diterapkan Apple benar benar memberikan perlindungan serta berkualitas amat tinggi.

Posted by Edi Johan Syah Djula at 12:34 PM 0 comments

Labels: News

bersiap untuk Windows 8

bersiap untuk Windows 8

Informasi Windows 7 mungkin belum sepenuhnya dirilis, karena Microsoft telah mempersiapkan system operasi generasi selanjutnya, Windows 8. Microsoft mengatakan, bahwa pekerjaan awal adalah berfokus pada system dan manajemen data Windows 8. Microsoft sendiri telah menginklankan hadirnya Windows 8 untuk developer dan tester untuk mengirimkan ‘improvisasi” dari system ini.

Informasi Windows 7 mungkin belum sepenuhnya dirilis, karena Microsoft telah mempersiapkan system operasi generasi selanjutnya, Windows 8. Microsoft mengatakan, bahwa pekerjaan awal adalah berfokus pada system dan manajemen data Windows 8. Microsoft sendiri telah menginklankan hadirnya Windows 8 untuk developer dan tester untuk mengirimkan ‘improvisasi” dari system ini.

Indikasi adanya Windows 8 berupa Microsoft yang mencoba mengembangkan manajemen file antar jaringan luas dan Internet, juga membuat WinFS untuk membuat skala system lebih besar daripada Windows Server 2008 R2 dan bahkan Windows 7 yang belum final. Microsoft juga akan membangun file sharing dalam aplikasi, seperti Windows Live Messenger dan system meeting online Windows Meeting Spaces.

“Kami akan memulai improvisasi untuk Windows 8, termasuk inovasi fitur yang akan merevolusi akses file di kantor cabang.” ungkap pihak Microsoft. Dalam blog bernama www.codenamewindows.com disebutkan, Microsoft akan mulai merekrut developer yang khusus untuk mengembangkan system Windows 8 ini. Dalam blog tersebut juga dikatakan bahwa Microsoft memposting pekerjaannya mulai 14 April.

Selain itu, dalam blog tersebut juga disebutkan bahwa ada postingan berita mengenai Windows 8, mulai 16 April, yang berfokus pada pembuatan Windows 8 Server atau Windows Server 2011 ataupun nama lainnya. Jika Microsoft masih melekat dengan jadwal peluncuran Windows 7, maka dimungkinkan Windows 8 akan dirilis di tahun 2011 atau 2012.

Posted by Edi Johan Syah Djula at 12:31 PM 0 comments

Masih Soal FaceBook

Masih Soal FaceBook

Terjadi perdebatan mengenai penggunaan situs jejaring social populer, Facebook, di Indonesia, Jumat (22/5), walaupun penggunanya menggunakan situs jejaring social tersebut untuk terkoneksi dengan teman atau di saat kerja, bukan untuk bergosip atau hal yang mengarah ke soal tida senonoh. Menurut Nabil Haroen, juru bicara organisasi Islam, sebanyak 700 umat atau imam di Indonesia, setuju untuk membuat draft aturan untuk surfing di web setelah menerima komplain mengenai Facebook dan situs lain, termasuk yang berhubungan dengan seks atau berzinah.

Menurut Nabil, mereka memutuskan bahwa “Facebook adalah haram atau dilarang jika digunakan untuk bergosip dan menyebarkan kebohongan, atau jika digunakan untuk hal-hal yang mengarah ke tindakan vulgar. Namun, Nabil mencatat juga bahwa banyak yang kecewa dengan Facebook dan trend form komunikasi lainnya, mulai dari pesan text mobile phone hingga ke video conference.

Sementara pihak Facebook tidak memberikan komentarnya, namun mengatakan bahwa pihaknya memiliki aturan tersendiri soal penggunaan situs tersebut untuk hal terkoneksi dengan teman, keluarga atau mengenal event dan isu local dan seluruh dunia. “Kami telah banyak melihat orang dan organisasi menggunakan Facebook untuk melakukan hal-hal yang positif.” ungkap juru bicara Facebook, Debbie Frost.

Sementara itu, Indonesia sendiri merupakan negara sekuler dengan jumlah penduduk 235 juta orang, dengan 90 persen di antaranya beragama Muslim. Sedangkan Facebook merupakan top situs yang sedang trend di negara ini, bahkan mengalahkan popularitas search engine Yahoo dan Google.

Posted by Edi Johan Syah Djula at 12:30 PM 0 comments

Situs DeddyCorbuzier.com di Sulap Hacker

Situs DeddyCorbuzier.com di Sulap Hacker

Sosok Deddy Corbuzier yang akrab dengan dunia sulap menyulap ternyata tak kuasa saat berhadapan dengan para cracker. Jika biasanya Deddy yang unjuk kepiawaian, kini giliran cracker pamer keahlian 'menyulap' situs mentalist tersebut.

Sampai berita ini dibuat, tampak bahwa situs milik mentalist nyentrik itu masih menjadi korban keisengan dedemit maya, dengan gambar dan tulisan yang menyatakan situsnya dihack.

Tak banyak pesan yang ditinggalkan si pelaku deface yang menyebut dirinya aRiee Indonesia hacker Community tersebut di halaman situs sang mentalist.

"bila Anda Seorang Mentalist Kami Seorang Defacer," demikian isi pesan pendek yang ditulis si pelaku deface.

Posted by Edi Johan Syah Djula at 12:27 PM 0 comments

Saturday, February 21, 2009

Beberapa observasi tentang komunikasi di dunia maya (tentang Jaringan pertemanan)

Beberapa observasi tentang komunikasi di dunia maya (tentang Jaringan pertemanan)

Dikutip dari : Ulil Abshar-Abdalla

HAMPIR setiap hari saya menerima komentar yang memakai kata-kata kotor dan tak sopan di blog pribadi saya. Umumnya komentar yang kurang sopan seperti itu langsung saya hapus. Yang menarik, komentar-komentar “jorok” itu biasanya ditulis oleh orang-orang yang bersembunyi di balik nama samaran. Sementara itu, mereka yang dalam dugaan saya memakai nama terang biasanya menulis pesan yang sopan dan kalimat yang baik, walaupun komentarnya sendiri berisi kritik keras atas pendapat saya.

Saya juga menjadi anggota pasif untuk puluhan milis, baik yang mendiskusikan tema-tema Islam atau tema yang lebih luas. Sekali lagi, saya kerap menjumpai hal yang kurang lebih serupa di sana, yakni komentar-komentar yang ditulis dengan kalimat yang kasar. Dalam dugaan saya, cara yang kasar seperti itu amat jauh kemungkinannya untuk dipakai dalam komunikasi muka-ke-muka, kecuali dalam situasi perkecualian yang sangat langka.

Yang menarik, hal semacam ini nyaris tak pernah saya temukan dalam komentar untuk sejumlah note yang saya tulis di Facebook. Semua komentar untuk tulisan saya di sana ditulis dengan cara yang baik oleh orang-orang yang jelas identitasnya (bahkan juga fotonya). Catatan: inilah sebabnya kenapa saya cenderung menolak mereka yang ingin menjadi teman di Facebook, tetapi tak menyertakan identitas yang jelas, dan tanpa foto.

Saya sendiri mengelola beberapa milis, antara lain milis KNU-ASK (Komunitas NU Amerika Serikat dan Kanada) di mana semua anggotanya (sekitar 100an orang) relatif saya kenal. Kalaupun tidak saya kenal, minimal dikenal oleh anggota lain. Dengan kata lain, tak ada anggota pun yang boleh disebut sebagai “siluman”. Semuanya adalah orang-orang dengan identitas yang jelas. Dalam milis seperti itu, semua percakapan berlangsung dengan cara yang sopan, “gayeng“, dan penuh respek.

INI semua tentu gejala sosial yang menarik. Seorang sarjana ilmu sosial bisa menjadikan tema ini sebagai lahan riset yang menantang. Sekarang ini, dunia maya menjadi salah satu arena penting sosialisasi baru yang tidak bisa lagi diabaikan. Interaksi sosial melalui dunia maya tidak kalah penting dengan interaksi langsung secara fisik melalui (untuk meminjam istilah yang kerap dipakai para pegiat milis) “kop-dar”, kopi darat, alias bertemu langsung.

Saya sendiri bukan seorang sarjana sosiologi, meskipun sosiologi adalah salah satu bidang pengetahuan yang menarik saya sejak dulu. Tetapi sejak lama saya tertarik dengan sejumlah gejala dalam komunikasi di dunia maya seperti sebagian saya ceritakan di atas. Apa yang akan saya tulis berikut ini jelas bukan pengamatan seorang sarjana, tetapi observasi amatiran. Anda boleh tak setuju dengan pengamatan saya ini. Anda juga bisa mengajukan interpretasi lain.

Tampaknya ada suatu pola yang bekerja secara konsisten dalam banyak kasus, yaitu makin kabur dan samar identitas seseorang yang terlibat dalam komunikasi virtual, makin besar kemungkinannya untuk menimbulkan praktek komunikasi yang kurang atau malah tak bertanggungjawab. Apa yang saya maksud dengan “komunikasi yang tak bertanggung-jawab” di sini adalah komunikasi yang menggunakan kalimat yang kasar, kadang malah kalimat yang kotor sekali.

Sebaliknya, jika identitas peserta komunikasi virtual diketahui dengan jelas, antara lain melalui jaringan pertemanan, kemungkinan komunikasi yang tak bertanggung-jawab itu makin kecil, atau hilang sama sekali. Dengan kata lain, jika dalam sebuah proses komunikasi, masing-masing peserta mengetahui dengan baik identitas pihak yang lain, komunkasi itu berlangsung dengan cara yang terkontrol. Masing-masing pihak juga melakukan kontrol-diri untuk tidak mengucapkan kalimat yang menyinggung yang lain. Ada semacam tuntutan “tersembunyi” di sana yang mengharapkan agar pihak yang satu menghormati pihak lain.

Dalam komunikasi antara pihak-pihak yang saling mengenal, tampaknya ada suatu tanggung-jawab. Inilah aspek yang hilang sama sekali dalam komunikasi yang anonim, komunikasi di mana pihak-pihak yang telibat di sana menyembunyikan identitas mereka, entah dengan tujuan yang baik atau kotor (umumnya yang terakhir ini yang terjadi).

Saya kira, inilah antara lain yang menjelaskan kenapa sejumlah orang menulis komentar-komentar “jorok” di blog saya. Mereka tak dibebani oleh tanggung-jawab moral apapun, sebab mereka tak hadir sebagai sebuah “person” yang riil, sebaiknya hanyalah “siluman” yang tak jelas identitasnya. Saya kira, gejala semacam ini lazim dialami oleh siapapun yang memiliki blog atau terlibat dalam sebuah milis.

Di Boston, beberapa kali saya menyaksikan seorang pengendara mobil memaki-maki pengendara lain karena yang terakhir itu melakukan tindakan yang salah, misalnya belok dengan tak menyalakan lampu tanda, atau berjalan dengan kecepatan yang rendah sehingga membuat lalu-lintas tersendat. Saya berpikir, kenapa pengendara itu memaki? Padahal, dalam etiket sehari-hari, orang-orang Amerika selalu berbicara dengan sangat sopan (saking sopannya, kerapkali malah tampak artifisial) kepada orang-orang lain.

Saya kira salah satu penjelasannya adalah bahwa di jalan raya, orang-orang tak saling kenal dengan yang lain, dan karena itu tak ada suatu ikatan sosial apapun, dan karena itu pula tak ada beban apapun untuk memaki orang lain. Sekali lagi, di sini kita melihat gejala di mana “anonimitas” atau kondisi tak saling kenal menghilangkan tanggung-jawab dan mudah memprovokasi timbulnya komunikasi yang ceroboh.

Dengan kata lain, kita mudah sekali bertindak secara sembrono dan kadang semena-mena pada “orang asing”, orang yang tak kita kenal. Yang menarik, dalam komunikasi di dunia maya, ada gejala baru, yaitu seseorang sengaja menutup identitasnya, dan dengan demikian menghindarkan diri dari sebuah tanggung-jawab sosial. Di sana, kita melihat gejala di mana seseorang dengan sukarela “mengasingkan diri”. Tampaknya, menjadi “orang asing” bukanlah posisi yang selalu merugikan. Dalam kondisi tertentu, menjadi asing justru menguntungkan, karena dengan demikian seseorang digratiskan dari kewajiban-kewajiban sosial yang mengikat pihak-pihak yang saling mengenal satu dengan yang lain.

Ini tampaknya yang menjelaskan kenapa beberapa orang atau malah suatu golongan menolak “mengenal” orang atau golongan yang lain. Mereka dengan sengaja ingin menempatkan orang atau golongan lain itu sebagai “orang asing” secara permanen. Sebab, dengan “mengenal” orang atau golongan lain tersebut, akan timbul suatu tanggung-jawab moral, minimal tanggung-jawab untuk menghargai. Kita cenderung dengan mudah melakukan demonisasi atau “peng-iblis-an” orang-orang asing, tetapi kita tidak bisa melakukan hal itu kepada teman-teman sendiri yang kita kenal dengan baik.

Dalam banyak kasus, apa yang disebut “demon” atau iblis itu boleh jadi dibutuhkan oleh suatu golongan dalam masyarakat. Hadirnya sebuah “demon” akan membuat identitas golongan tersebut menjadi jelas. Sebaliknya, jika demon itu hilang, maka identitas itu akan menjadi kabur, dan dengan demikian golongan bersangkiutan kehilangan orientasi. Karena itu, orang-orang yang asing diperlukan, sebab dengan demikian suatu golongan bisa menarik garis tegas antara “kami” dan “mereka“. Setiap tindakan yang mengarah kepada usaha untuk mengenal orang asing akan dicurigai, sebab hal itu akan mengancam identitas golongan bersangkutan.

Kembali ke kasus percakapan di internet, ada beberapa orang yang memang dengan sengaja ingin menjaga identitasnya menjadi “gelap” dan “asing”, karena dengan demikian dia bisa dengan bebas mengucapkan kalimat-kalimat yang kurang sopan. Begitu identitasnya jelas, “hak untuk tak sopan” itu tentunya menjadi hilang sama sekali, atau minimal terkurangi.

Bukankah “proses sosial” seperti ini pula yang menjelaskan kenapa ada sejumlah fatwa yang mengharamkan umat Islam mengucapkan selamat Natal kepada umat Kristen? Salah satu kekhawatiran “tersembunyi” di balik fatwa itu adalah bahwa jika orang Islam mengucapkan ucapan tersebut, maka dia akan mengenal “orang asing” (dalam hal ini umat Kristen). Dengan mengenal mereka, sudah tentu akan timbul tanggung-jawab moral berikutnya, yaitu menghormati mereka. Di mata kaum “bigot”, menghormati umat Kristen akan mengaburkan akidah yang dengan demikian juga mengaburkan identitas umat Islam.

Dengan kata lain, fatwa anti-ucapan Natal itu hanyalah salah satu contoh saja di mana suatu golongan dengan sukarela “mengasingkan” dirinya dan pihak lain, sebab dengan menjadi sesama pihak yang asing, tidak ada tanggung-jawab moral apapun. Dengan menjadi saling-asing, masing-masing pihak bisa terus saling mencurigai dan menjaga suasana permusuhan.

Ada sejumlah intelektual dan penulis di Indonesia yang tugasnya adalah terus-menerus menjaga suasana saling curiga antara umat Islam dan umat lain. Mereka selalu membunyikan peluit peringatan setiap ada kelompok dalam umat Islam yang mencoba membangun “jembatan dialog” dengan umat lain, sebab dengan jembatan seperti itu suasana “saling mengasingkan diri” semacam itu akan pelan-pelan pudar. Jika suasana itu hilang, sudah tentu para intelektual itu akan kehilangan perannya.

APA yang saya tulis ini hanya mau menunjukkan bahwa gejala kecil dalam komunikasi di dunia maya ternyata menjadi “indeks” yang menandai sejumlah gejala yang lebih luas dalam masyarakat. Siapapun yang mengelola sebuah milis tentu tak suka jika ada anggota yang “asing” karena tak jelas identitasnya. Umumnya pengelola milis akan mem-filter orang-orang yang ingin bergabung dengan milis itu dengan cara menanyakan identitasnya. Beberapa milis bahkan membuat syarat yang lebih ketat lagi, yaitu adanya rekomendasi dari orang lain yang dikenal. Ini semua untuk menghindarkan tindakan “mengasingkan diri” secara sukarela yang kerapkali berdampak pada beberapa tindak komunikasi yang kurang sehat.

Proses yang dilakukan oleh para pengelola milis itu jelas dilakukan untuk menghilangkan kondisi keterasingan. Kenapa hal semacam ini tidak kita terapkan dalam kehidupan sosial kita? Kenapa terus-menerus menjaga suasana saling mengasingkan-diri, saling curiga, saling menjadi siluman? Siapa yang diuntungkan oleh situasi semacam ini?

Posted by Edi Johan Syah Djula at 9:28 AM 0 comments

Labels: News

Tuesday, August 26, 2008

Bentrok FATEK VS FIS UNG

Bentrok FATEK VS FIS UNG

Pertikaian antara kedua kubu tersebut di sebabkan adanya aksi pemukulan terhadap 2 punggawa FATEK. Sekitar pukul 15.00 WITA peserta PBK FIS dan Seniornya melewati areal FSB,FAPERTA dan FATEK, sambil menyanyikan yel-yel FIS dengan suara keras peserta FIS dan Seniornya sempat memberikan ejekan terhadap FSB, tanpa disadari ada 2 anggota HMJ FATEK berada di sekitar areal FSB yang cukup berdekatan dengan areal FATEK.

Seketika 2 anggota HMJ FATEK mendekati sekelompok peserta PBK FIS dan para seniornya untuk menghentikan aksi mereka tersebut karena dapat memancing pertikaian. Namun yang terjadi ke dua anggota HMJ tersebut malah mendapat pukulan dari kelompok FIS. Karena melihat 2 anggota HMJ FATEK yang dipukul maka mahasiswa FATEK kemudian mengejar Mahasiswa FIS ke areal "Lapangan Catur" Universitas Negeri Gorontalo. Pertiakaian pun tidak dapat di hindarkan lagi.

Berikut beberapa gambar FATEK saat akan menghadapi masa dari FIS.

Posted by Edi Johan Syah Djula at 8:03 AM 0 comments

Wednesday, July 2, 2008

Tips Menjebak MailHacker

Tips Menjebak MailHacker

Account Webmail adalah target utama hacker/kracker/phiser, bisa dikatakan account webmail adalah harta karun yang harus kita jaga baik-baik, jangan sampai orang lain tahu. Kerahasiaan informasi webmail kadangkala lebih penting daripada account bank online kita.

Jika webmail kita dihack, semua informasi penting termasuk login bank, administrasi situs, dan semua website yang berhubungan dengan webmail kita (yang menggunakan sistem kirim password ke email jika kita lupa) bisa-bisa dibobol juga.

File selengkapnya klik Download

Posted by Edi Johan Syah Djula at 9:28 AM 0 comments

Tuesday, June 10, 2008

Google Hacking : Taking Advantage of Technology

Google Hacking : Taking Advantage of Technology

Google merupakan satu dari beberapa perusahaan sangat besar didalam bidang bisnis internet. Selain menjadi satu dari beberapa perusahaan terbesar di dunia internet ini, google juga ternyata menjadi satu dari beberapa website yang dapat dikatakan memiliki jumlah catatan pengunjung terbanyak, bagaimana tidak? Segala sesuatu yang sehubungan dengan internet sekarang ini semuannya dapat dicari melalui google, dari data mengenai masalah umum, berita, hingga informasi teknis.

Berbicara sehubungan dengan sub judul artikel ini, yang berbunyi “Taking Advantage of Technology”, dalam artikel kali ini saya akan sedikit membahas mengenai sebuah tehnik hacking yang menggunakan layanan yang diberikan daripada google ini sendiri.

File Selengkapnya klik Download

Posted by Edi Johan Syah Djula at 8:53 PM 2 comments

Saturday, May 24, 2008

GIC New Release

GIC New Release

Kepada para pengunjung dan kru GIC (Gorontalo Informatics crew) dalam menunjang perkembangan GIC kedepan, dalam waktu dekat akan diluncurkan website baru GIC yakni www.goincrew.info. Insya Allah akan diselesaikan secepatnya. Dan kepada moderator yang lain diharapakan dapat memberikan bahan untuk di masukan ke dalam website baru GIC nantinya.

Admin GIC juga mengundang kepada Mahasiswa Informatika di seluruh Indonesia khususnya di Universitas Negeri Gorontalo, bila ingin menjadi moderator di web site GIC yang baru untuk mengirimkan email : edjula@gmail.com

Posted by Edi Johan Syah Djula at 11:05 AM 0 comments

Labels: News

Saturday, March 29, 2008

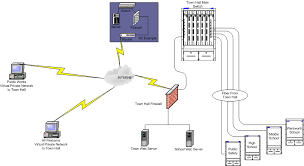

VIRTUAL PRIVATE NETWORK

VIRTUAL PRIVATE NETWORK

Pengantar

Integrasi Network

Proxy Tranparant

Penggunaan Real Tunnel

Konfigurasi Tunnel

Privasi

Konfigurasi Secure Shell (SSH)

Konfigurasi SSH dan tunneling

Penutup

Pengantar.

Membangun suatu VPN membutuhkan pertimbangan dan pekerjaan yang cukup banyak, termasuk pemorgraman dan lain sebagainya. Suatu VPN berdasarkan dua prinsip, sesuai dengan namanya. Istilah virtual, berarti tak adanya represtasi fisik sebenarnya antara link ke dua site tersebut. Hal ini berarti tak adanya dedicated link antar ke dua lokasi yang diinterkoneksi tersebut. Sehingga tak perlu menarik kabel khusus antara ke dua lokasi. Tetapi dengan menggunakan jaringan yang telah ada yang juga digunakan oleh banyak perusahaan yang lainnya. Sehingga term virtual ini timbul dari kenyataan bahwa network ini dibangun di suatu environment yang tak hanya digunakan untuk keperluan VPN ini.

Istilah private berkatitan dengan istilah virtual. Membangun virtual network di atas infrastruktur yang dapat diakses oleh publik memberikan beberapa implikasi sekuriti. Informasi sensitif tidak ingin dibaca oleh pengguna lainnya yang tak berhak, atau misal oleh kompetitor. Sehingga harus diciptakan suatu mekanisme untuk menjaga informasi tetap bersifat terbatas. Cara satu satunya untuk mencapai ini adalah dengan menggunakan enkripsi, sehingga hanya pihak yang dipercaya saja, yang dapat mengakses informasi. Bagaimanapun juga ini memiliki beberapa implikasi hukum.

Aspek lainnya adalah otentikasi atau identifikasi bila diinginkan. Sehingga harus ditentukan cara untuk mengidentifikasikan pihak di seberang VPN yang berkomunikasi. Untuk ini dapat pula digunakan perangkat lunak enkripsi.

top

Integrasi Network

Langkah pertama yang dilakukan untuk melakukan ini adalah dengan mengintegrasikan jaringan lokal dari remote site ke dalam suatu jaringan yang besar. Integrasi ini harus menciptakan suatu situasi yang memungkinkan pengaksesan ke berbagai bagian dari jaringan yang terintegrasi secara transparan. Untuk mencapai hal ini, harus diatasi beberapa masalah, antara lain :

Menentukan alamat IP

Melakukan routing traffic dari A ke B

Setiap alamat IP di Internet haruslah unik. Karena hanya itulah cara untuk mengidentifikasi suatu host. Menggunakan alamat yang sama untuk beberapa mesin akan menghasilkan hasil yang tak dapat diperkirakan. Prinsip address yang harus unik ini hanya berlaku bagi host yang dapat diakses secara langsung dari Internet.

Sebagian alamat yang dimiliki oleh mesin pengguna ditentukan oleh ISP (Internet Service Provider). ISP akan melakukan koneksi ke Internet dan melakukan routing seluruh trafiic dari dan ke alamat IP pengguna. Sehingga alamat IP ini bersifat tetap, dan pengguna dapat menggunakannya alamat yang sama selalu, sehingga hal ini mempermudah konfigurasi. Alamat IP yang tetap biasanya digunakan oleh koneksi Internet dedicated, yaitu koneksi yang hidup 24 jam sehari. Jika suatu address bersifat dinamis, maka akan selalu berubah setiap kali user melakukan koneksi dengan Internet. Address dinamis ini biasanya digunakan untuk koneksi dial-up. Pengguna akan diberikan alamat address IP yang tersedia ketika melakukan koneksi.

Jika memiliki suatu jangkauan alamat IP (misal klas B, atau klas C), keadaan menjadi sedikit berbeda. Jangkauan ini bersifat unik, dan pengguna dapat dengan bebas menggunakan untuk membangun koneksi ini. Tetapi pada beberapa kondisi, tidak mungkin menggunakan 1 alamat IP untuk menghubungkan kantor satu ke alamat IP lainnya di kantor lainnya dengan menggukanan jangkauan address yang sama untuk keduanya. Keterbatasan ini disebabkan oleh mekanisme paket IP dirouting di Internet. Mekanisme routing ini biasanya tidak berdasarkan alamat IP sebenarnya, tetapi berdasarkan jangkauan (range) alamat IP. Jadi seluruh paket pada jangkauan tertentu akan dikirim ke satu router, dan alamat IP untuk range tertentu dikirim ke router yang lainnya.

Adanya keterbatasan penggunaan alamat IP ini, menjadikan beberapa perusahaan melakukan strategi dengan cara memilih secara bebas alamat IP untuk penggunaan Internal, dan hal ini diperbolehkan selama diyakinkan bahwa paket dengan alamat internal ini tak pernah keluar ke jaringan Interet. Range internal ini dipilih sehingga dengan mudah sejumlah kelompok yang berbeda dapat diberikan IP sendiri sendiri. Pembagian ini bertujuan untuk mempermudah untuk melakukan route antar kantor yang berbeda, atau dengan kata lain mempermudah proses saling mengelompokkan satu grup dengan grup yang lainnya.

Jika suatu kantor dengan kantor lainnya dikoneksikan dengan menggunakan dedicated line, alamat IP ini dapat digunakan tanpa masalah yang berarti. Traffic tak akan pernah dapat mencapai Internet, sehingga dapat dipilih alamat IP yang manapun. Tetapi bila koneksi antar kantor ini dilakukan via Internet, maka akan timbul permasalahan dalam pemilihan alamat IP ini. Alamat yang digunakan tak boleh telah digunakan di Internet, sebab bisa saja alamat IP yang dipilih untuk keperluan internal, ternyata telah digunakan oleh salah satu site di Internet, sehingga routing di Internet akan mengirimkan paket ke alamat yang tidak tepat tak sesuai dengan keinginan yang dituju.

Untuk mengatasi masalah ini, digunaakan teknik yang disebut tunneling. Ini berarti paket IP lengkap yang akan dikirim akan dipaketkan lagi ke paket IP lainnya yang memiliki alamat IP sah. Prinsip tunneling tak hanya terbatas untuk protokol TCP/IP. Tetapi dapat dilakukan tunneling beragam jenis protokol ke dalam suatu paket IP (misal Netware dapat dilakukan tunneling, menggunakan paket IP, sehingga dapat diciptakan hubungan link Netware antara client dan serrver melewati Internet). Tetapi dalam bahasan ini hanya akan dibahas tunneling paket IP ke dalam paket IP atau yang disebut IPIP tunneling.

Gambar 1 Prinsip tunneling

Suatu message dari host A akan dikirim ke host B. Alamat A dan B adalah hanya alamat internal, dan setiap koneksi antar keduanya menggunakan alamat X, dan Y (alamat IP yang sah). Pada prinsip tunneling, paket IP pertama akan dimasukkan sebagai pay load area, dari message yang akan dikirimkan via Internet. Dan dikirimkan menggunakan address X dan Y pada header information. Ketika message diterima oleh tunneling server di sisi lain, alamat IP sebenarnya dapat diketahui dari pay load area ini, dan barulan dikirimkan ke lokal network, ke alamat sesungguhnya (dengan menggunakan alamat IP internal). Pengiriman message ini tak terbatas pada message dari A dan ke B saja, tetapi dari satu jaringan lokal, ke jaringan lokal lainnya. Di Internet message ini hanya tampak seperti paket antara host X dan Y saja (yaitu host dengan alamat terdaftar).

Banyak metoda untuk mengimplementasikan suatu mesin Linux sebagai mesin tunneling/detunelling. Berikut ini akan dibahas kemungkinan tersebut

Ada beberapa pertimbangan dalam membentuk sistem tunnelinng ini antara alain :

Di manakah harus diletakkan program tunneling

Apakah tunneling dijalankan di firewall atau di mesin terpisah.

Menjalankan tunneling di firewall memiliki beberapa kerugian.

Seluruh kode tunneling biasanya khusus untuk platform tertentu, sehingga biasanya juga untuk produk firewall tertentu pula. Sehingga bila ingin digunakan tunneling yang bersamaan dengan firewall, maka harus digunakan platform dan software firewall yang sama di kedua sisi jaringan yang dihubungkan. Persyaratan ini menjadikan solusi menjadi mahal.

Dengan menambahkan kode program ke firewall, maka firewall menjadi lebih kompleks, sehingga lebih besar kemungkinan terjadinya error. Sering kali suatu error akan membuka celah untuk dapat digunakan oleh pihak tertentu sehingga memperoleh hak akses yang tak sah

Sebaiknya harus dipasang mesin khusus yang hanya akan menangani tunneling. Bagi client dari jaringan, mesin tunneling ini dianggap tak ubahyna hanya sebagai suatu router ke tujuan (dalam hal ini jaringan lainnya). Hal ini akan menyederhanakan kerja firewall. Akan dibutuhkan aturan filtering yang lebih sedikit, karena pada kasus minimal hanya akan ada mesin tunneling yang akan berhubungan melalui firewall. Sehingga dapat dengan mudah diblok akses dari jaringan internal langsung ke jaringan eksternal, hal ini untuk mencegah kebocoran informasi.

Dengan menggunakan mesin tunneling yang terpisah, maka akan lebih besar pilihan yang dapat dilakukan, misal dapat digunakan firewall , dan mesin tunneling dengan menggunakan Linux.

top

Proxy tranparant

Kernel Linux terbaru (paling tidak versi 2.0 ke atas) memiliki banyak kemampuan memfilter paket. Paket kernel yang terbaru telah mendukung suatu kemampuan yang disebut transparency proxying, yang dapat membantu penyusunan suatu sistem tunneling.

Suatu proxy, adalah suatu program jaringan khusus yang akan merelay data, dari sisi satu ke sisi lainnya, dan sebaliknya. Proses merelay ini dilakukan oleh program proxy, yang terjadi di user space. Ini berarti proxy akan menerima data pada salah satu buffer yang dimilikinya, dan mungkin meng-copy nya ke buffer lainnya selain melakukan hal yang intelligence, dan mengirimkan ke buffer lainnya di interface jaringan yang lainnya (sisi luar) untuk menuju tujuan paket tersebut. Karena paket keluaran di kirim secara manual, dari interface sisi luar, maka paket akan memiliki alamat IP sama dengan external interface tersebut sebagai source address. Suatu paket yang telah diforwardkan olehj kernel biasanya memiliki soruce address sama dengan original source address. Dengan cara ini (menggunakan proyxy), alamat IP internal telah ditransformasikan menjadi alamat IP eksternal. Ditambah lagi beberapa hal dapat ditambahkan di program proxy ini, misal otentikasi pengguna, dan kompressi.

Salah satu masalah dengan menggunakan proxy adalah menyalurkan data dari internal network ke proxy. Tak ada cara yang portabel untuk melakukan hal ini. Bila diinginkan melakukan telnet, melewati suatu proxy. Maka :

Harus telnet ke mesin proxy tersebut

Mungkin melakukan otentikasi

Barulah melakukan koneksi ke alamat sesungguhnya yang dituju

Suatu Web Browser dapat dikonfifgurasikan secara otomatis untuk menggunakan suatu proxy (awalnya bertujuan untuk caching), tetapi sebagian besar aplikasi yang menggunakan TCP/IP tak dapat secara mudah diubah.

Tetapi pada kernel Linux yang baru dapat dikonfigurasi sehingga dapat mendrop seluruh traffic untuk port tertentu atau untuk alamat IP teretentu pada port network di mesin yang sama. Hal ini dapat dilakukan dengan menggunakan command ipfwadm.

ipfwadm 2.3.0 1996/07/30 Usage : /sbin/ipfwadm -A [direction] command [options] (accounting) /sbin/ipfwadm -F command [options] (forwarding firewall) /sbin/ipfwadm -I command [options] (input firewall) /sbin/ipfwadm -O command [options] (output firewall) /sbin/ipfwadm -M [-s | -l] [options] (masquerading entries) /sbin/ipfwadm -h (print this help information) Command : -i [policy] insert rule (no policy for accounting rule) -a [policy] append rule (no policy for accounting rule) -d [policy] delete rule (no policy for accounting rule) -l list all rules of this category -z reset packet/byte counters of all rules of this cateogry -f remove all rules of this category -p policy change default policy (accept/deny/reject) -s tcp tcpfin udp set measuring timeout values -c check acceptance of IP packet Options : -P protocol (either tcp, udp, icmp, or all) -S address[/mask][port ... ] source specification -D address[/mask][port ... ] destination specification -V address network interface address -W name network interface name -b bidirectional match -e extended output mode -k match TCP packets only when ACK set -m masquerade packets as coming from local host -o turn on kerjel logginf for matching packets -r [port] redirect packets to local port (transparent proxying) -t and xor and/xor TOS field -v verbose mode -x expand numbers (display exact value) -y match TCP packets only when SYN set and ACK cleared

ipfwadm digunakan untuk mendefinisikan aturan pemfilteran pada code firewall di kernel Linux. Jika dikombinasikan denngan suatu INPUT rule dengan option -r (transparent proxying), kernel akan mengirimkan seluruh traffic network yang sesuai dengan rule ke network port di mesin. Sehingga bila telah ada proxy yang mendengar (listening) ke port tersebut, secara otomatis akan merelay traffic network tersebut. Sebagai contoh aturan berikut ini akan melewatkan seluruh traffic outgoing telnet, ke suatu transparent proxy yang berjalan pada firewall dan melakukan listen, pada port telnet

ipfwadm -l -a accept -P tcp -r -S localnet/24 -D 0.0.0.0/0 telnet

Bila destination address (yang ditunjukkan setelah option -D, dalam hal ini 0.0.0.0) diubah, maka dapat dilakukan redirek hanya koneksi tertentu melalui proxy.

Untuk menjalankan transpararet proxy (pada kernel 2.0 ke atas), harus dispesifikasikan beberapa option ketika membangun kernel. Harus dibuat agar code IP firewall menjadi enable, begitu juga option transparent proxy harus enable juga. Walaupun sepintas solusi ini cocok dengan kebutuhan VPN, ada juga kekurangan yaitu :

Harus ditulis code untuk transparant proxy ini, dan implementasi ini sangat khas Linux. Dan setiap protocol harus diproxy dnegan cara yang berbeda

Ketika menggunakan proxy, maka akan kehilangan alamat IP asli dari message, sehingga pengukuran seukirit pada sisi lainnya (misalnya ingin diketahui siapa sebenarnya (atau workstation mana yang mengirim packet) menjadi sia sia, karena hanya akan terlihat alamat IP proxy, dan bukannya alamt IP pengirim asli

top

Penggunaan Real Tunnel

Linux (setidaknya kernel 2.0 ke atas) telah menyediakan fasilitas real tunneling. Fasilitas ini dapat dioperasikan dengan merubah option. Yaitu :

Network firewalls (CONFIG_FIREWALL) [N/y/?] y

IP : Forwarding/gatewaying (CONFIG_IP_FORWARD) [N/y/?] y

IP : Firewalling (CONFIG_IP_FIREWALL) [N/y//?] (NEW) y

IP : tunneling (CONFIG_NET_IPIP) [N/y/m/?] (NEW) m

Ketika membangun fasilitas tunneling sebagai suatu modul (dtemtukan dengan m pada option terakhir), maka modul dapat dimasukkan atau dikelaurkan ketika sistem sedang berjalan. Ini mempermudah ketika melakukan konfigurasi dan uji coba.

Sekali telah dibangun kernel dan modul ini, maka akan ada satu modul untuk tunneling, new_tunnel.o. Modul ini perlu "berkomunikasi" dengan module tunneling pada mesin Linux di sisi jaringan lainnya. Modul yang mengirimkan data akan bertugas memultipleks, dan module penerima (di sisi seberang) akan menangani tugas demultipleks. Kemampuan inilah yang akan digunakan untuk membanguns suatu VPN.

top

Konfigurasi Tunnel

Setelah membangun kernel, dan modul yang bersangkutan, maka sistem harus di-reboot untuk mengaktifkan kernel yang baru ini. Setelah dilakukan hal tersebut, maka dapat digunakan perintah insmod, rmod, dan lsmod untuk memasukkan (insert), menghilangkan (remove), dan melihat modul yang ada (list)

Setelah memasukkan modul new_tunnel.o dengan perintah insmod, maka dapat diperiksa keberhasilan pemuatan modul tersebut dengan menggunakan perintah lsmod. Maka akan ditampilkan hasil sebagai berikut.

Module #pages : Used by:

new_tunnel 1 0

Dan ketika dilakukan perintah cat /proc/net/devm maka akan terlihat divais networking baru yang bernama tun10.

Inter-| Receive | Transmit

face | packets errs drop fifo frame|packets errs drop fifo colls carrier

lo: 18 0 0 0 0 18 0 0 0 0 0

eth0: 3347 0 0 0 0 4009 0 0 0 19 0

tun10: 0 0 0 0 0 0 0 0 0 0 0

top

Divais tun10 dapat digunakan sebagai divais networking normal, dan program ifconfig dapat digunakan untuk mengkonfigurasi dan mengaktifkan divais (interface) ini.

Gambar 2. Koneksi yang biasanya dilakukan untuk VPN

Misal, untuk keperluan percobaan, 2 network yang keduanya dihubungkan ke ISP masing masing. Dua network ini akan dikoneksikan secara tranparant. Misal network pada bagian kiri memiliki address 193.78.174.32 dengan subnetmask 255.255.255.224, dan network yang di sebelah kanan memiliki address 1293.78.174.64 dengan subnetmask yang sama pula 255.255.255.224. Setiap network menggunakan firewall T1 dan T2, yang digunakan untuk menghubungkan ke network, dengan address masing masing ditunjukkan pada gambar yaitu T1 adalah 194.21.134.23 dan T2 adalah 208.34.1.12. T1 memiliki address internal 193.78.174.33. dan firewall T2 memiliki address internal 193.78.174.65. Misal seluruh konfigurasi normal telah dilakukan untuk seluruh network dan akan ditunjukkan perubahan yang dilakukan agar tunneling dapat berjalan.

Pada T1, perlu dilakukan konfigurasi interface tun10, sudah barang tentu modul tunneling telah dimasukkan terlebih dahulu. Sehingga akan tampak

ifconfig tun10 193.78.174.33 netmask 255.255.255.224 up

Interface tunnel memiliki address IP yang sama dengan interface internal real (sebenarnya). Setelah interface dikonfigurasi, maka dapat ditambahkan static routing entry, yang akan memforward seluruh traffic untuk network 193.78.174.64. melalui tunnel :

route add -net 193.78.174.64 netmask 255.255.255.224 gw

208.34.1.12 tun10

Perintah di atas akan menambahkan static route untuk network 193.78.174.64. Seluruh traffic untuk address tersebut akan dikirim ke gateway 208.34.1.12 (IP address sisi luar sisi luar dari T2). Pada T2 dilakukan hal yang sama dengan dibalik

ifconfig tun10 193.78.174.65 netmask 255.255.255.224 up

route add -net 193.78.174.32 netmask 255.255.255.224 gw

194.21.134.23 tun10

Setelah mengkonfigurasi ke dua sisi tunnel seperti ini, seluruh traffic dari network satunya akan dimultipleks dan didemultipleks secara otomatis oleh modul tunneling. Dengan menambahkan static route ini, seluruh proses dilakukan secara transparansi tanpa perlu campur tangan user.

Ke dua network sudah dapat berkomunikasi. Tetapi seluruh data dikirim secara gamblang, sehingga dapat dibaca oleh siapapun yang memiliki akses ke paket yang dikirim (misal dengan tcpdump). Bagian selanjutnya akan dibahas bagaimana memecahkan masalah ini.

top

Privasi

Seperti telah disebutkan, data yang dikirim antar ke dua site tersebut tidak dienkripsi. Untuk keperluan ini dapat digunakan paket public domain, misal SSH. SSH adalah kepanjangan dari Secure Shell, dan program ini mampu melakukan otentikasi ke dua pihak yang melakukan komunikasi dan melakukan ekripsi data yang mengalir. Informasi mengenai SSH dapat ditemukan di

http://www.cs.hut.fi/ssh

Perlu diketahui SSH menggunakan algoritma RSA, yang dipatenkan di USA. Sehingga perlu diperiksa aspek legalitasnya sebelum digunakan.

Penggunaan enkripsi data dan mengirimnya melalui jaringan publik pada beberapa negara adalah ilegal. Sehingga sebaiknya perlu dilakukan klarifikasi dari segi hukum terlebih dahulu. Dengan semakin banyak dipakainya software ekripsi dan makin meluasnya jaringan Internet, maka jumlah negara yang melarang pemakaian enkripsi ini makin bertambah pula. Sebagai contoh, di kalangan negara Eropa para politisi mulai mendiskusikan tentang pemakaian teknologi ini. Kekhawatiran negara-negara ini disebabkan ketakutan akan digunakannya teknologi enkripsi ini untuk mengirimkan pesan rahasia antar teroris yang dapat membahayakan keamanan nasional. Sehingga ingin sekali negara negara tersebut dapat melakukan pengawasan dan dapat membaca seluruh message yang dikirim.

Permasalahan lainnya adalah berkaitan dengan peraturan ITAR di USA. Perangkat lunak enkripsi tergolong amunisi, sehingga terbatas untuk dapat dieksport. Ini berarti perangkat lunak enkripsi yang bermutu tinggi (ingat perangkat lunaknya, bukan algoritmanya), dilarang dieksport. Sehingga versi Netscape internasional hanya menggunakan model enkripsi 40 bit, sedangkan versi yang boleh beredar di USA menggunakan 128 bit.

Karena pelarangan hanya berlaku bagi perangkat lunaknya, dan bukan algoritmanya, maka banyak implementasi dengan enkripsi yang kuat yang dilakukan di luar USA telah beredar. Dan itu legal saja bila dieksport ke USA, walaupun begitu setelah dieksport ke USA, dari USA tak boleh di-reeksport ke negara lainnya lagi.

SSH awalnya ditulis oleh Tatu Yl??nen dari Finlandia. Kemampuan SSH yang penting untuk tunneling adalah :

Metoda otentikasi yang baik. Dengan menggunakan .rhosts bersama-sama dengan hots otentikasi berdasarkan RSA, dan otentikasi murni RSA.

Seluruh komunikasi secara otomatis, dan tranparansi dienkrip. Enkripsi juga bertujuan untuk melindungi dari spoofed packet dan hijacked connection.

Arbitrary port TCP/IP dapat di redirek melalui channel terenkripsi pada kedua arah.

Client RSA melakukan otentikasi mesin server pada awal setiap koneksi untuk melindungi dari trojan horse dan man in the middle attack. Server melakukan otentikasi mesin client dengan menggunakan RSA sebelum menerima otentikasi .rhosts atau /etc/hosts.equiv

Session X11 bahkan dapat diredirek dengan menggunakan SSH ini untuk melindungi dari orang yang mengambil alih suatu session X. Yang terpenting adalah, session dienkripsi di antara client dan server. Sehingga tunneling server tak perlu tahu enkripsi. SSH akan mengenkripsi pay load area pada paket IP yang asli, dan pada bagian penerima akan mendekripsi pay load area ini, dan memberikan pada program aplikasi.

SSH tersedia untuk sebagian besar variant UNIX, dan bekerja untuk platform yang berbeda. Dapat digunakan mesin LINUX pada salah satu ujung dan mesin SPARC atau HP pada sisi yang lainnya. Setelah mendownload dan menginstall SSH, maka akan ada beberapa program. Dua program yang terpenting adalah ssh dan sshd. Kedua paket ini dapat dibandingkan seperti rsh dan rshd yang awalnya ditemukan di UNIX versi BSD.

top

Konfigurasi Secure Shell (SSH)

sshd merupakan program server yang berjalan di background dan mendengar setiap koneksi yang datang (melalui port 22). Ketika suatu client melakukan koneksi, maka akan dilakukan otentikasi, dan jika dinyatakan lolos, maka sshd akan memulai program yang diminta oleh client tersebut. Input dan output program dienkripsi dengan menggunakan key yang telah saling ditukar pada saat negotiating phase, yaitu ketika penyusunan koneksi.

Program ssh adalah program client yang digunakan untuk mengeksekusi program pada remote host. ssh biasanya akan melakukan koneksi ke sshd pada mesin server, dan bertukar informasi otentikasi dan key enkripsi, dan kemudian sshd akan mengeksekusi perintah pada mesin remote. Ketika melakukan eksekusi seluruh pertukaran data antar ssh dan sshd, dienkripsi dengan menggunakan salah satu algoritma.

Untuk keperluan tunneling, ssh memberikan beberapa pilihan tambahan yang dapat digunakan untuk mengenkripsi traffic yang melalui tunnel. Option ini ditunjukkan di manual ssh (silahkan lihat ftp://ftp.mfi.com/pub/sysadmin) dengan option -L dan -R. Keduanya dapat digunakan untuk melakukan redireksi traffic untuk port tertentu ke port tertentu di mesin remote. Traffic yang diredirect ini dienkripsi sebelum dikirim. Option -L, digunakan jika ingin meredirek akses dari port lokal ke suatu port di sistem remote. Gambar 3 menunjukkan kemungkinan setup. Mesin client yang ingin berkomunikasi secara aman dengan mesin server. Untuk memungkinkan hal ini, satu mesin pada local network yang sama bertindak sebagai client (dapat juga mesin yaang sama dengan client), dan menjalankan ssh dengan option -L. Secara lengkap maka perintah akan tampak seperti :

ssh -L portx:server:porty [nama mesin yang menjalankan sshd]

Mesin yang menjalankan ssh akan menjalankan subshell yang akan mendengar ke port x, dan ketika terjadi koneksi pada port tersebut, program ssh akan mengenkripsi dan membelokkan data ke mesin yang menjalalankan sshd pada mesin remote. Mesin ini kemudian akan mendekripsi data dan merelaynya melalui port y pada server.

Dapat juga melakukan pembelokkan secara remote dengaan menggunakan option -R. Dengan option ini, maka dapat diperintahkan pada sshd pada mesin remote untuk memulai ssh dengan option -L yang sesuai. Sisi remote akan membelokkan seluruh traffic pada port tersebut melalui koneksi yang aman antara ssh dan sshd.

Gambar 3. Setup untuk pembelokan ssh.

Dapat juga membangun suatu tunnel, hanya dengan menggunakan SSH, akan tetapi hal ini hanya mungkin bila seluruh sistem dapat diakses secara langsung dari Internet. Bila tidak mungkin, maka dapat digunakan fasilitas tunelling pada Linux. Ketika melakukan instalasi SSH, secara otomatis akan dihasilkan host identification pairs untuk mesin tersebut. Sehingga tak perlu dilakukan hal yang khusus untuk menghasilkan kunci identifikasi mesin ini.

top

Kombinasi SSH dan Tunneling

Ketika mengkombinasikan SSH dan tunneling, terdapat bebeberapa pertimbangan. Ketika menggunakan SSH, maka transparansi akan sedikit hilang. Sehingga mungkin ssh dan sshd tak ingin dijalankan pada setiap mesin pada jaringan lokal. Karena akan menghabiskan waktu untuk memaintenance, dan ssh tak dapat jalan pada setiap plaform. Tempat terbaik untuk menginstall ssh dan sshd adalah pada mesin tunneling. Setelah dilakukan instalasi, maka dapat digunakan perintah ssh -R untuk membelokkan (redirect) port pada mesin di jaringan remote ke port pada mesin di jaringan lokal. Hal ini dilakukan pada tiap mesin tunneling di jaringan.. Bahkan dapat dilakukan mesin tunneling akan menjalankan ssh ketika pertama kali dihidupkan.

Ketika menspesifikasikan ssh -R, harus dispesifikasikan alamat IP (atau hostname, bila local name server memiliki copy dari name mapping pada network lainnya) yang digunakan pada jaringan lain. Dengan mengacu ke gambar 2, maka digunakan alamat IP di jangkauan 193.78.174.0, Dan tidak digunakan alamat IP di luar interface sisi luar dari firewall. Dengan menggunakan alamat ini, maka akan seluruh koneksi akan dipaksa melewati koneksi terenkripsi melalui module tunneling.

Ketika ingin menggunakan dari client suatu jaringan ke server di jaringan lain, maka harus dikoneksi melalui redirect port pada mesin tunneling seperti yang dispesifikasi pada perintah ssh -R. Jadi tak dapat dilakukan koneksi transparant langsung ke remote server untuk membangun koneksi terenkripsi, tetapi harus menggunakan sebuah port pada mesin tunneling lokal. Hal ini menjadi kurang begitu praktis, tetapi akan sebanding dengan hasilnya yaitu koneksi jaringan aman, yang mampu mencegah dilakukakannya snooping data.

Ada hal yang berkaitan dengan sisi sekuriti yang lainnya. Harus diperhatikan apakah resiko ini dapat diterima atau tidak. SSH hanyak akan mengenkrispi pay load area, dari paket IP asli, dan tidak mengenkripsi header information. Dan hal ini tak mungkin dilakukan karena header information berisi address IP, dan port dan hal lainnya. Jika dienkripsi, maka akan menghasikan packet IP yang tidak dideliver. Module tunneling akan mengenkapsulasi paket IP asli pada payload area. Header asli akan dimasukkan ke dalam message terenkapsulasi ini, dan header asli akan berisi alamat IP yang akan digunakan di bagian dalam firewall. Dengan tak tertutupnya informasi ini, maka jaringan dapat diserang dengan IP spoofing attack, karena si penyerang akan melihat jenis address IP manakah yang dipercaya oleh firewall. Hal inilah merupakan alasan lainnya, mengapa tunneling harus menggunakan mesin yang terpisah. Firewall sekarang hanya akan mempercayai satu mesin saja, yaitu satu mesin tunneling, dan akan menolak semua koneksi dari mesin lokal lainnya. Sehingga hal ini mengurangi resiko akan suatu serangan IP spoofing.

Sebetulnya masalah di atas dapat diatasi dengan membangun suatu otentikasi dan enkripsi dalam modul tunelling itu sendiri. Module tunneling seharusnya mengenkripsi payload area dari paket IP yang akan dikirim ke Internet. Dnegan mengenkripsi payload area, modul akan secara otomatis tak hanya mengenkripsi data asli, tetapi juga berikut informasi header, sehingga menyembunyikan address IP internal. Beberapa produk misal WriteProtect keluaran Le Resau, menggunakan modulke tunneling yang memecahkan masalah kedua ini, sehingga memungkinkan terjadinya tunnel yang terkenkrispsi secara benar benar transparan.

top

Penutup

Dengan menggunakan software yang saat ini tersedia di Internet, dapat dibangun suatu Virtual Private Network sendiri. Dengan menggunakan tunnel, dapat disembunyikan address IP internal dari Internet. Satu keuntungan adalah mampunya pemilihan jangkauan IP sendiri untuk penggunaan internal, dan memberikan satu jangkauan IP untuk setiap kantor. Seluruh kemampuan ini telah ada di Linux.

Dengan menggunakan paket lainnya, SSH, dapat dienkripsi data yang dipertukarkan antara 2 situs. Dengan menggunakan algoritma yang sesuai, dapat dibangun suatu komunikasi data yang aman dan otentikasi identitas pada pihak yang terlibat dalam proses komunikasi. Dengan menggunakan mesin tunneling terpisah, dapat mempertinggi otentikasi pada firewall dan membuat berbagai jaringan dapat saling berkomunikasi.

Membuat Home Networking dengan Wi-Fi

Membuat Home Networking dengan Wi-Fi

1. Aktifkan Wi-Fi Anda

Langkah pertama yang paling penting adalah mempersiapkan perangkat jaringan wireless Anda dan mengaktifkannya. Cara mengaktifkan fitur Wi-Fi pada setiap komputer cukup beragam. Ada yang harus menekan tombol khusus baru kemudian aktif. Ada juga yang cukup mengaktifkannya melalui layar Windows Anda. Untuk mengaktifkannya melalui layar monitor; buka Control Panel, Network Connection, pada icon Wireless Network Connection klik kanan dan pilih Enable. Setelah itu, klik kanan kembali dan pilih View Available Wireless Network. Jika pada layar ada sebuah koneksi wireless tersedia, Anda tinggal pilih kemudian tekan tombol Connect.

2. Buat Jaringan Wi-Fi Sendiri

Namun bila koneksi Wi-Fi belum tersedia, Anda memang harus membuatnya sendiri. Apalagi pada komputer pertama sekali yang akan digunakan untuk jaringan. Caranya cukup pergi ke Control Panel, pilih Network Connection. Kemudian pada halaman NetworkConnection pilih Wireless Network Connection. Klik kanan kemudian pilih Properties. Setelah itu, buka halaman Wireless Network. Pada halaman ini berikan tanda centang pada Use Windows to configure my wireless network settings. Kemudian tekan tombol Add di bagian Prefered Networks.

3. Namakan Koneksi

Langkah kedua adalah menamakan koneksi wireless yang akan Anda buat. Nama koneksi dapat terserah diberikan, pengetikan nama koneksi dilakukan dalam boks SSID. Jika Anda ingin memiliki password untuk jaringan ini, pada opsi The key is provided for me automatically hapus tanda centang. Kemudian pada drop down menu Network Authentication, pilih Open atau Shared untuk menggunakan network key WEP atau memilih WPA-None untuk memilih menggunakan network key WPA. WPA memang lebih baik, namun tidak semua perangkat mendukungnya. Kemudian masukkan kuncinya pada kolom Network key dan Confirm network key.

4. Berikan Password WEP

Bila Anda memilih untuk memberikan password atau key secara manual, maka pada layar selanjutnya Anda akan dipertanyakan password tersebut. Bila Anda menggunakan password WEP (Wired Equivalent Privacy) ada aturan penggunaannya, yaitu hanya diperbolehkan 5 atau 13 karakter untuk penulisan password yang hanya menggunakan 1 jenis karakter. Untuk dua jenis karakter (angka dan huruf) hanya diperbolehkan sebanyak 10 atau 26 karakter. Perlu diingat bahwa semakin panjang dan rumit password akan semakin baik.

5. Berikan Password WPA

Anda dapat juga memberikan password WPA (Wi-Fi Protected Access). Pada penggunaan password WPA aturan yang harus ditaati adalah jumlah karakter yang dapat digunakan antara 8 sampai 63 untuk satu jenis karakter dan 64 karakter untuk lebih dari satu jenis karakter. Setelah selesai nanti, Anda dapat mencetak password ini untuk kemudian digunakan menambah komputer ke dalam jaringan nantinya. Dan perlu diingatkan bahwa penggunaan kunci WPA tidak selalu dapat diterapkan di setiap komputer. Ada beberapa perangkat jaringan nirkabel yang tidak dapat menerima kunci WPA.

6. Ad Hoc

Satu lagi yang perlu dilakukan adalah menjadikannya jaringan Ad Hoc. Jaringan Ad Hoc adalah jaringan yang hanya menghubungkan komputer ke komputer tanpa melalui sebuah hub atau router sebagai access point. Untuk jaringan nirkabel rumahan atau kantor kecil cukup menggunakan jaringan jenis ini. Oleh sebab itu, salah satu yang tidak boleh dilewatkan adalah memberikan tanda centang pada opsi This is a computer-to-computer (ad-hoc) network, wireless access points are not used. Opsi ini terletak di bagian paling bawah layar Association. Setelah selesai tekan OK.

7. Mulai Buat Jaringan Baru

Langkah selajutnya adalah membuat jaringan baru menggunakan koneksi yang sudah ada. Langkah pertama dalam membuat jaringan Anda cukup mengikuti wizard yang ada untuk membuat jaringan biasa. caranya masuk ke Control Panel. Kemudian pilih Network Setup Wizard. Ikuti petunjuk yang diberikan. Pada saat wizard mulai dijalankan, Anda akan diminta untuk memeriksa kembali perangkat jaringan yang akan digunakan. Apakah sudah lengkap atau belum. Jika sudah lengkap Anda dapat melanjutkan. Jika belum pastikan terlebih dahulu semua perangkat sudah terpasang dan terinstal dengan baik.

Posted by Edi Johan Syah Djula at 8:03 AM 0 comments

Cara Hacker curi data Kartu Kredit

Cara Hacker curi data Kartu Kredit

Hal ini juga pernah di alami oleh penulis yang ingin berlangganan majalah game luar negeri dengan pembayaran online lewat kartu kredit.

Para hacker sangat suka sekali kejahatan yang satu ini, kenapa? Karena kalau cuma nge-hack website atau deface (merubah tampilan/link website) merupakan sesuatu yang tidak ada untungnya. Dan hal ini bisa ke deteksi dan pelaku kejahatan bisa ketangkap dengan mudah kalau sites yang dia masuki memiliki TRACKER (program pelacak ip/link) atau LOG FILE (file yang mencatat aktivitas user/ip yang masuk ke website). Kalau carding mereka bisa bebas tanpa jejak dan juga kadang-kadang setelah mendapatkan datanya, mereka sebarkan antar hacker sehingga susah dilacak orang pertama yang mencuri data kartu kredit. Kejadian baru-baru ini yaitu situs internet teroris Indonesia juga di register dari hasil carding.

Ada beberapa cara yang digunakan oleh hacker dalam mencuri kartu kredit, antara lain:

1. Paket sniffer, cara ini adalah cara yang paling cepat untuk mendapatkan data apa saja. Konsep kerjanya mereka cukup memakai program yang dapat melihat atau membuat logging file dari data yang dikirim oleh website e-commerce (penjualan online) yang mereka incar. Pada umumnya mereka mengincar website yang tidak dilengkapi security encryption atau situs yang tidak memiliki security yang bagus.

2. Membuat program spyware, trojan, worm dan sejenisnya yang berfungsi seperti keylogger (keyboard logger, program mencatat aktifitas keyboard) dan program ini disebar lewat E-mail Spamming (taruh file-nya di attachment), mirc (chatting), messenger (yahoo, MSN), atau situs-situs tertentu dengan icon atau iming-iming yang menarik netter untuk mendownload dan membuka file tersebut. Program ini akan mencatat semua aktivitas komputer anda ke dalam sebuah file, dan akan mengirimnya ke email hacker. Kadang-kadang program ini dapat dijalankan langsung kalau anda masuk ke situs yang di buat hacker atau situs porno.

3. Membuat situs phising, yaitu situs sejenis atau kelihatan sama seperti situs aslinya. contoh di Indonesia ketika itu situs klik bca (www.klikbca.com), pernah mengalami hal yang sama. situs tersebut tampilannya sama seperti klikbca tetapi alamatnya dibikin beberapa yang berbeda seperti www.clikbca.com, www.kikbca.com, dll, jadi kalau netter yang salah ketik, akan nyasar ke situs tersebut. Untungnya orang yang membuat situs tersebut katanya tidak bermaksud jahat. Nah kalau hacker carding yang buat tuh situs, siap-siap deh kartu kredit anda bakal jebol.

4. Menjebol situs e-commerce itu langsung dan mencuri semua data para pelanggannya. Cara ini agak sulit dan perlu pakar hacker atau hacker yang sudah pengalaman untuk melakukannya. Pada umumnya mereka memakai metode injection (memasukan script yang dapat dijalankan oleh situs/server) bagi situs yang memiliki firewall. Ada beberapa cara injection antara lain yang umum digunakan html injection dan SQL injection. Bagi situs yang tidak memiliki security atau firewall, siap-siaplah dikerjain abis-abisan.

Ada beberapa cara lagi yang dilakukan para hacker, tapi cara-cara di atas adalah cara yang paling umum dilakukan hacker untuk carding. Cara yang tidak umum akan dijelaskan nanti di lain waktu.

Posted by Edi Johan Syah Djula at 8:01 AM 0 comments

Google lagi pusing dengan spam porno di groups Google

Google lagi pusing dengan spam porno di groups Google

Dari CEO Sunbelt divisi keamanan computer mengatakan, halaman yang disebarkan bertujuan mencari keuntungan.

Malware yang menginfeksi group Google diarahkan ke situs lain dan menginfeksi computer.

Google Group memiliki sistem keamanan Captcha sehingga mencegah spammer mengunakan sistem otomatis secara random mengirim informasi secara random ke group Google. Sekitar seminggu lalu, Spammer memang telah berhasil membuka Captcha dari Google dengan keberhasilan 20% kata Websense Internet Security.

'Selengkapnya......'

'Selengkapnya......'

Posted by Edi Johan Syah Djula at 7:56 AM 0 comments

Friday, February 22, 2008

Microsoft Dikalahkan Seorang Profesor

Microsoft Dikalahkan Seorang Profesor

Sumber : Detiknet.com

Fransiska Ari Wahyu

Pangkal perseteruan antara Profesor Lee Keung-hae, pengajar di Korea Aerospace University dengan Microsoft ini terkait penggunaan teknologi 'pengalih bahasa' (language switching) Korea dan Inggris di dalam MS Word. Lee mengklaim teknologi tersebut sama dengan teknologi yang telah dipatenkan dirinya.

Pengadilan telah menetapkan keputusannya. Alhasil, perusahaan asal Redmond ini pun harus membayar sejumlah uang sebagai kompensasi. Selain itu, Microsoft harus melenyapkan fitur 'pengalih bahasa' tersebut dari produk MS Word.

Jalan yang harus ditempuh Lee untuk memenangkan perkara ini cukup berliku, yakni dimulai pada tahun 2000. Awalnya, ia mengajukan gugatan pertama senilai 40 juta won atau sekitar Rp 385 juta, tapi gagal.

Microsoft justru balik menuntut Lee di tahun 2001 dan meminta pengadilan menyatakan bahwa teknologi tersebut belum dipatenkan. Namun, akhirnya jalan terjal Lee membuahkan hasil setelah pengadilan menyatakan bahwa hak paten tersebut telah dikantongi Lee

Posted by Edi Johan Syah Djula at 2:02 PM 0 comments

Hantam 100 Negara, Komplotan Hacker Dibekuk

Hantam 100 Negara, Komplotan Hacker Dibekuk

Sumber : Fino Yurio Kristo - detikinet

Kepolisian propinsi Quebec mengungkap, 17 hacker telah dibekuk. Diperkirakan, aktivitas mereka menjangkau seratus negara dan mengakibatkan kerugian sampai US$ 45 juta. Komputer-komputer yang terinfeksi berada di negara Polandia, Meksiko, sampai Brazil.

Polisi menyatakan, para hacker ini menjalankan botnet untuk mengendalikan sampai 150.000 komputer tanpa sepengetahuan pengguna. Komputer yang terinfeksi kemudian akan dicuri berbagai datanya, dibanjiri email spam dan sebagainya.

Investigasi polisi telah dilakukan sejak tahun 2006 setelah ratusan laporan berdatangan dari berbagai lembaga pemerintah dan lembaga pendidikan. Seperti dikutip detikINET dari Canada.com, Jumat (22/2/2008), dari 17 tersangka itu, 16 orang adalah pria dan seorang wanita berusia antara 17 sampai 26 tahun.

"Otoritas Kanada patut dihargai atas tindakan mereka menginvestigasi para penjahat cyber yang merugikan para pengguna komputer di seluruh dunia ini," demikian tanggapan dari Graham Cluley, Konsultan Teknologi Senior di vendor keamanan komputer, Sophos.

Posted by Edi Johan Syah Djula at 12:48 PM 0 comments

Friday, February 15, 2008

Hacker merusak atau membantu ?

Hacker merusak atau membantu ?

Kita juga tidak dapat pungkiri selain banyaknya forum-forum yang memberikan penjelasan atau tutorial tentang bagaimana caranya membobol sebuah website juga didukung dengan maraknya e-book Hacking antara lain yang dapat saya temuka adalah

Dengan demikian anda(para maniak internet)akan sering menemukan yang namanya HACKER

Posted by Edi Johan Syah Djula at 7:54 PM 0 comments

Mengunci Folder Tanpa Software Tambahan

Mengunci Folder Tanpa Software Tambahan

pertama , bikin NEW TEXT DOCUMENT

kemudian

isi dengan :

@ECHO OFF

titipan kunci folder

if EXIST "Control Panel.{21EC2020-3AEA-1069-A2DD-08002B30309D}" goto UNLOCK

if NOT EXIST Locker goto MDLOCKER

:CONFIRM

echo Serius nich mau Kunci ??(Y/N)

set/p "cho=>"

if %cho%==Y goto LOCK

if %cho%==y goto LOCK

if %cho%==n goto END

if %cho%==N goto END

echo Invalid choice.

goto CONFIRM

:LOCK

ren Locker "Control Panel.{21EC2020-3AEA-1069-A2DD-08002B30309D}"

attrib +h +s "Control panel.{21EC2020-3AEA-1069-A2DD-08002B30309D}"

echo Foldernya dah terkunci

goto End

:UNLOCK

echo Eiittt masukkan pasword dulu

set/p "pass=>"

if NOT %pass%== titipan goto FAIL

attrib -h -s "Control Panel.{21EC2020-3AEA-1069-A2DD-08002B30309D}"

ren "Control Panel.{21EC2020-3AEA-1069-A2DD-08002B30309D}" Locker

echo Folder Unlocked successfully

goto End

:FAIL

echo Invalid password

goto end

:MDLOCKER

md Locker

echo Foldernya berhasil di buat

goto End

:Endsetelah itu SAVE AS dengan nama kunci.bat

sekarang

kita klik kunci.bat nya

lalu muncul folder : locker

letakkan file-file kamu di sana, kemudian kalo sudah selesai tinggal klik kunci.bat lageee.

mau buka???

tinggal klik kunci.bat lagi abis itu masukkan pasword : titipan

:)

'Selengkapnya......'

Posted by Edi Johan Syah Djula at 7:31 PM 0 comments

REYHAN SELLULER

- Transaksi multiHarga paling murah AS5/6325, AS10/11550...

(mengisi beberapa nomor dengan kode voucher berbeda dalam satu format pengiriman).

- Mendaftarkan,memblokir dan mensetting harga downline.

- Mengganti dan menambah HP Utama / paralel.

- Melakukan transaski via yahooo messenger.

Kontak :

YM : johan_djula

Iklan / Promosi

Setiap pendaftaran referal baru dengan menggunakan link saya diatas akan mendapatkan 7 buah e-book panduan Google Adsense seharga $ 49, saya berikan gratis untuk anda. Syarat : kirimkan userID anda yang telah terdaftar dan email, setelah saya ferifikasi e-book akan saya kirimkan ke alamat email anda. Pastikan refferal id "Detektiveeddy"

Setiap pendaftaran referal baru dengan menggunakan link saya diatas akan mendapatkan 7 buah e-book panduan Google Adsense seharga $ 49, saya berikan gratis untuk anda. Syarat : kirimkan userID anda yang telah terdaftar dan email, setelah saya ferifikasi e-book akan saya kirimkan ke alamat email anda. Pastikan refferal id "Detektiveeddy"

Dengan harga terjangkau dan dikirim menggunakan layanan jasa pengiriman TIKI JNE.

Harga Rp. 10.000/DVD, Only DVD Harga Rp. 17.500/DVD, DVD + Box + Cover + InkJet Papper Cover List Game Klik Download Anda Bingung? BBM melambung, sementara nasib masih luntang-lantung? Jangan Bingung, ada peluang Bisnis untuk Anda! Tak perlu modal muluk-muluk, cukup modal awal Rp. 100.000,- (bukan arisan berantai, apalagi money game). SUDAH TERBUKTI: MEMBUAT SUKSES RIBUAN ORANG !!!!!! MOTTO: AKU BENCI KEMISKINAN Klik saja HERE

Anda Bingung? BBM melambung, sementara nasib masih luntang-lantung? Jangan Bingung, ada peluang Bisnis untuk Anda! Tak perlu modal muluk-muluk, cukup modal awal Rp. 100.000,- (bukan arisan berantai, apalagi money game). SUDAH TERBUKTI: MEMBUAT SUKSES RIBUAN ORANG !!!!!! MOTTO: AKU BENCI KEMISKINAN Klik saja HERE

Kontak YM/email: johan_djula@yahoo.co.id

Lihat Daftar Isi !

Lihat Daftar Isi !